IGS-Industrielle Gefahrenmeldesysteme GmbH

Technology for life safety and security

Wissenswertes zum Thema Übertragungsweg über IP-Datennetze - Teil 3: TCP / IP und die VdS-Richtlinien

Die IP-Übertragung ist in die nachfolgenden Richtlinien eingeflossen:

Protokollerweiterung zur Anschaltung an Netze der Protokollfamilie TCP (Ausschnitte aus VdS 2465-S)

Ungesicherte Übertragung: Diese Art der Meldungsübertragung ist nur in einem Intranet zulässig. Die Nutzdaten werden im Klartext übertragen und können daher mitgeschnitten sowie manipuliert werden.

Gesicherte Übertragung: Diese Art der Meldungsübertragung wird bei öffentlichen Netzen (z.B. Internet) oder bei geschlossenen Netzen (Intranet) mit Manipulationsmöglichkeit oder zusätzlichen behördliche Anforderungen (BSI) angewendet. Eine Datenmanipulation ist durch das in diesen Richtlinien beschriebene Verfahren ausgeschlossen. Das Mitlesen der ausgetauschten Telegramme ist zwar technisch möglich, die enthaltene Information ist aber durch das eingesetzte Verschlüsselungsverfahren nicht analysierbar. Das Einspielen von alten, z.B. zuvor aufgezeichneten Telegrammen, ist durch das Challenge / Response Verfahren und durch die Verwendung von Sende- und Empfangszählern (TC/RC) nicht möglich.

Anforderungen an gesicherte Übertragungen

| Anforderung | Angewendete Maßnahmen |

| Vertraulichkeit der Übertragung |

|

| Integrität der Nutzdaten |

|

| Authentizität der Datentelegramme (Replay) |

|

| Meldungen dürfen nicht erkennbar sein |

|

| Kein Meldungsverlust |

|

| Keine Substitution von ÜE (Authentizität) |

|

| Überwachung des Übertragungsweges |

|

| Zuverlässigkeit (1 Falschalarm / 10 Jahre) |

|

Verschlüsselungsverfahren

Bei dem Advanced Encryption Standard (AES) handelt es sich um den im Oktober 000 verabschiedeten Verschlüsselungsstandard der amerikanischen Normungsbehörde NIST. Es handelt sich um ein symmetrisches Verfahren, welches im Rahmen dieser Protokollerweiterung mit einer Blockgröße von 1 8 Bit arbeitet. Es wird der gleiche Schlüssel zur Ver- und Entschlüsselung verwendet.

Es zeichnet sich durch folgende Eigenschaften aus: Schlüssellänge: 128 Bit, gute Eignung für embedded Systeme und frei von Patentrechten.

Schnittstelle S2 / S3 zur Anschaltung an IP-Netze (Ausschnitte aus VdS 2471 A13)

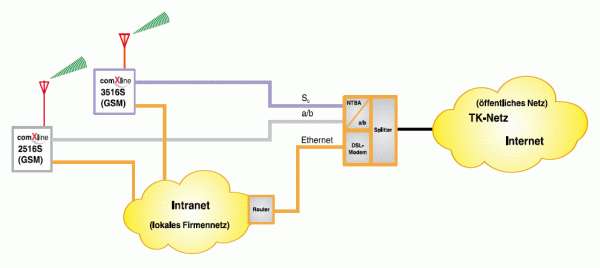

Lokale Netze mit geschlossener Benutzergruppe (z.B. kundeneigene Datennetze)

Durch den Netzbetreiber ist sichergestellt, dass kein unerlaubter Zugang über Fremdnetze zum Übertragungsnetz möglich ist. Sicherungsmaßnahmen bezüglich Integrität, Authentizität und Vertraulichkeit der übertragenen Datensätze können eingesetzt werden, sind aber nicht Voraussetzung.

Öffentliche Netze

Bei öffentlichen Netzen muss durch geeignete Maßnahmen sichergestellt werden, dass eine Manipulation von Informationen verhindert bzw. vom Übertragungsgerät (Schnittstelle S ) und der Übertragungszentrale (Schnittstelle S3) erkannt wird. Integrität, Authentizität und Vertraulichkeit der übertragenen Datensätze sind sicherzustellen.

Besondere Anforderungen

Bei der Verwendung des IP-Netzes zur Übertragung von Gefahrenmeldungen ist ein zusätzlicher Übertragungsweg erforderlich. Es muss sichergestellt sein, dass der redundante Übertragungsweg nicht aus dem als Hauptübertragungsweg genutzten IP–Netz gebildet wird.

Stehende Verbindung

Testmeldung: mindestens alle 5 h

Leitungsüberwachung: Eine Störung der Funktion des Übertragungsweges muss innerhalb von 0 s erkannt und gemeldet werden. Die Kontrolle des Übertragungsweges und der Verbindung erfolgt durch den zyklischen Austausch von Meldungen zwischen ÜZ und ÜE.

Abfragezyklus gesicherte Übertragung: konstant oder zufällig, mit maximal 8s Abstand.

Abfragezyklus ungesicherte Übertragung: maximal 8s Abstand.

Planung und Einbau (VdS 2311 gemäß 9.4.3.7) Klasse B/C Anschlussdose:

Werden Übertragungseinrichtungen über eine Anschlussdose (z.B. IAE/TAE-Dose) und/oder ein Kommunikationsgerät (KG), z.B. Modem oder Netzterminator - NT/NTBA, DSL-Splitter mit dem Übertragungsweg der AÜA verbunden, müssen diese entweder mit der Übertragungseinrichtung oder mit einem separaten, mechanisch stabilen Gehäuse überbaut werden. Alternativ muss z.B. durch mechanische Maßnahmen – Winkel, Abdeckung – dafür gesorgt werden, dass sowohl das Ziehen von Steckern als auch der Anschluss zusätzlicher Geräte nicht einfach möglich ist. Zusätzlich muss mit einem entsprechenden Aufkleber auf dem KG auf die Problematik hingewiesen werden.

Hinweis 1: Zur Montage von Übertragungseinrichtungen siehe auch Abschnitt 6.8.

Hinweis : Das bloße Hineinlegen der Übertragungseinrichtung und/oder NTBA in die EMZ oder nachträgliches Befestigen ist u.a. aus Gründen des Berührungsschutzes und der elektromagnetischen Verträglichkeit (EMV) nicht zulässig.

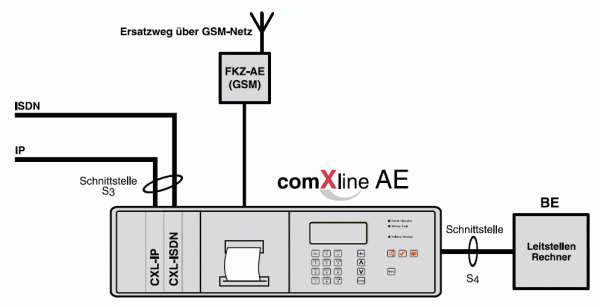

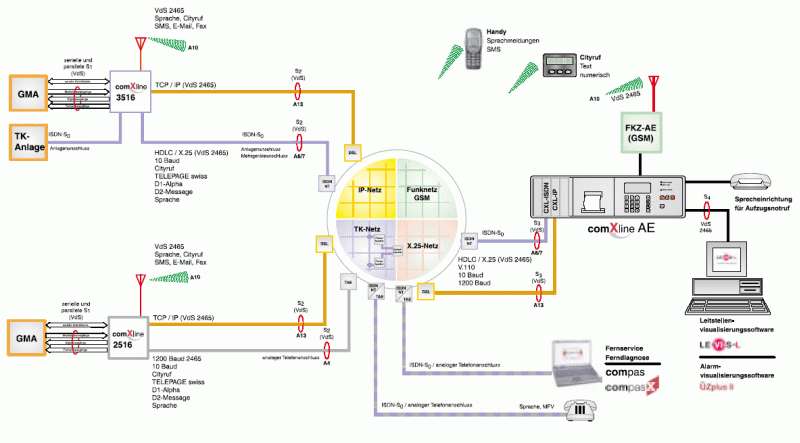

Alarmempfangseinrichtung

Die TELENOT-Alarmempfangseinrichtung comXline AE ermöglicht die Anbindung aller wichtigen Kommunikationswege (S3), wie Ethernet, ISDN oder Funk an Ihren Leitstellenrechner über die serielle Schnittstelle S4 gemäß der VdS-Richtlinie 465. Darüber hinaus stellt die comXline AE alle anderen nach VdS 466 geforderten Zusatzfunktionen zur Verfügung. Die Anforderungen der DIN EN 50136 werden ebenfalls erfüllt. Die Hardware der Kommunikationsmodule ist bereits für neue Protokolle vorbereitet.

Vorteile einer AE

Im Gegensatz zur Verwendung von Standardkomponenten oder Baugruppen aus der kommerziellen Datenübertragungstechnik lassen sich die Kommunikationsmodule jederzeit an die Sicherheitsanforderungen und Richtlinien der Gefahrenmeldetechnik anpassen. Nur so sind die geforderten Funktionen wie Schicht 1-Überwachung (LOK), Sabotage / Blockadefreischaltung, direkte LED-Anzeigen und Notstromversorgung gem. VdS optimal realisierbar. Zudem sind das für die Gefahrenmeldetechnik noch sehr häufig verwendete 10 Baud Modemprotokoll nach TELIM / TELENOT und andere Modemprotokolle nur mit speziell hierfür entwickelten Kommunikationsmodulen möglich.

Alle Meldungen werden in einem batteriegepufferten Speicherbereich der comXline AE abgelegt und sind vom Bediener jederzeit abrufbar. Bei Bedarf kann die Alarmempfangseinrichtung alle gespeicherten Meldungen über den Einbaudrucker ausgeben. Alternativ ist der Anschluss eines externen Druckers über eine Centronic - oder eine serielle Druckerschnittstelle möglich. Das eingebaute Bedienteil mit 0 Tasten und beleuchtetem LC -Display ermöglicht den Notbetrieb bei Ausfall des Leitstellenrechners oder des lokalen Netzwerkes. Bei Ausfall der 30 V-Netzversorgung übernimmt ein eingebauter Notstomakku die Versorgung der Alarmempfangseinrichtung für mindestens 30 h. Die comXline AE mit eingebautem Bedienteil kann eigenständig ohne einen nachgeschalteten Bedienrechner als Alarmempfangseinrichtung eingesetzt werden. Das Bedienteil kann bei Bedarf auch abgesetzt montiert werden.

Beispiel verschiedener Übertragungsmöglichkeiten:

Quelle: Produktinformation der Firma Telenot